Выделенные атакующие сайты

Cтатья "Современные интернет-атаки" предоставлена Sophos Plc и SophosLabs.

Август 2007 г.

Компрометация сайтов используется не во всех интернет-атаках. Ежедневно в сети появляется множество специализированных вредоносных сайтов. Процедура регистрации домена малоконтролируема, что позволяет создавать сайты для проведения интернет-атак или перехвата веб-трафика, предназначенного для похожих доменов. Последний метод обычно подразумевает создание сайта с доменным именем, схожим по написанию с нормальным существующим сайтом [47]. Такие методы обычно используются для фишинга, но им отнюдь не ограничиваются. Нельзя сказать, что регистрируемые для атакующих сайтов доменные имена строятся по каким-то конкретным принципам. В некоторых случаях используются нормальные, респектабельно выглядящие названия, в других — бессмысленные и зачастую нечитаемые последовательности символов. Атакующие сайты также могут создаваться на базе бесплатных служб хостинга; отдельный домен при этом не регистрируется. Одна из важных задач при выявлении атакующих сайтов заключается в проверке сведений регистрации домена для определения того, являлся ли сайт вредоносным изначально и намеренно — по сути, необходимо ответить на вопрос, является он скомпрометированным или же атакующим.

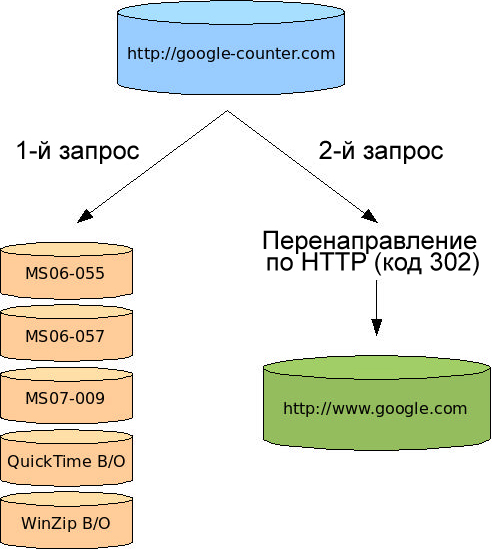

В качестве хорошего примера атаки с использованием известных названий можно привести два недавних случая. В обеих атаках для заражения жертв использовалась подделка доменов под Google. В первой сайт маскировался под локализованную страницу поиска Google [48], но в реальности содержал код, заражавший жертв вредоносным ПО. Во втором случае использовался сайт, замаскированный под службу веб-счетчиков, который пытался использовать несколько уязвимостей различных браузеров (включая MS06-057 [49], WinZip, MS06-055 [50], QuickTime (CVE-2007-0015) и MS07-009 [51]) для установки вредоносных программ. Любопытно, что повторная попытка доступа ко второму сайту приводила к переходу на обычную страницу поиска Google.

Рис. 11. Пример атакующего сайта, который при первом посещении заражает жертву, используя ее уязвимость, а впоследствии просто перенаправляет ее на страницу поиска Google.

В последнее время выросла популярность готовых и открыто распространяемых инструментариев для создания вредоносных driveby-сайтов. Два самых известных примера — это MPack [52,53] и IcePack [54], широко использовавшиеся в интернет-атаках на протяжении всего 2007 года. Такие наборы можно сравнительно недорого приобрести на специальных интернет-форумах; они включают целый комплект PHP-средств для создания атакующих сайтов. Покупатели могут использовать такие наборы для создания вредоносных сайтов, использующих многочисленные уязвимости браузеров для заражения жертв выбранными вредоносными программами. Опыт разработки скриптов и эксплойтов при этом не требуется. С помощью такого набора также можно создать главную страницу, с которой начинается процесс заражения. После этого хакеру остается лишь завлечь посетителей — это обычно делается с помощью спама или скомпрометированных сайтов. Когда такая страница открывается в браузере, скрипт начинает перебирать различные эксплойты, пытаясь заразить жертву. Зачастую такие наборы поддерживают обновление; при обнаружении новой уязвимости в каком-либо браузере главная страница обновляется, чтобы повысить шанс успешной атаки.

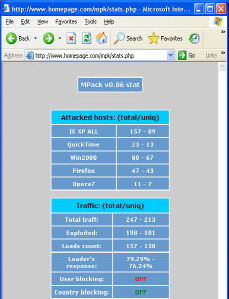

Сведения о всех жертвах записываются в базу данных, что позволяет хакеру просматривать статистику успешности атак. Такая статистика также используется для того, чтобы предотвращать повторные атаки на известных клиентов — при повторных запросах возвращается пустая страница или какое-нибудь безобидное сообщение (например, ": ["). В некоторых наборах даже используется скрипт, маскирующий сообщение "Sorry! You IP is blocked." (орфография сохранена).

Рис. 12. Пример страницы статистики на атакующем сайте, созданном с помощью пакета MPack.

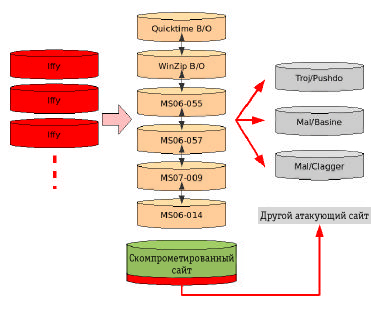

В случае, если сайт был создан и настроен специально для атаки, хакеру требуется завлечь на него жертв. Обычно для этого используются два метода — скрытая загрузка вредоносного тега iframe, встроенного в скомпрометированный сайт, или же распространение ссылки на сайт в спам-сообщениях. Методы социальной инженерии, используемые в спаме, обычно полагаются на порнографию, предлагая, например, порнографическое фото или видео со знаменитостями [55,56]. В нескольких недавних атаках щелкнувшие ссылку пользователи становились жертвой вредоносного скрипта Iffy [57], который пытался использовать ряд браузерных уязвимостей для установки другого вредоносного ПО. В первой атаке с применением Iffy использовались специальные вредоносные ANI-файлы, рассчитанные на недавно обнаруженную в Microsoft Internet Explorer уязвимость с анимированными указателями (MS07-017) [58]. В последующих атаках с применением Iffy помимо MS07-017 для заражения жертв использовались и другие эксплойты.

Iffy — это хороший пример скрипта, используемого в различных атаках для установки разнообразного вредоносного ПО. За 12 часов, ушедших на написание данной статьи, в SophosLabs было выявлено 10 новых атак с применением Iffy (см. рис. 13). В них устанавливались представители одного из трех разных семейств вредоносного ПО, файлы которых постоянно обновлялись с помощью серверной автоматизации (см. таблицу 1). Один из атакующих сайтов использовался для загрузки начальной страницы другого атакующего сайта, созданного с помощью набора IcePack, что опять-таки порождало новый механизм заражения. Эти примеры не являются необычными или сверхсложными; в них используются методы, применяемые в большинстве современных веб-атак.

Рис. 13. Обзор механизмов заражения в атаках с помощью Iffy, зарегистрированных за 12 часов. В каждой атаке скрипт Iffy использовался для заражения жертв представителями одного из трех известных семейств вредоносных программ. В одной из атак Iffy использовался для загрузки страницы отдельного атакующего сайта, созданного с помощью набора IcePack.

Самый распространенный способ перенаправления пользователей на начальные страницы, созданные с помощью одного из PHP-наборов, заключается во внедрении вредоносного тега iframe в заражаемую страницу. Таким образом можно настроить один атакующий сайт, на который будут попадать многие жертвы, посещающие скомпрометированные сайты, где незаметно загружается вредоносный скрипт. В таких атаках используется сочетание специализированных атакующих сайтов и нескольких скомпрометированных сайтов, на которых пользователи подвергаются воздействию атаки. Побочный эффект использования нескольких скомпрометированных сайтов состоит в том, что даже после того, как конечный атакующий сайт становится недоступен, скомпрометированные страницы по-прежнему будут пытаться запросить вредоносный контент.

Одной из характерных черт вредоносных скриптов всегда было то, что их можно очень быстро адаптировать для использования новой уязвимости. В результате возникает множество мелких вариаций, которые люди копируют и вносят в них минимальные изменения. Похожая ситуация наблюдается и в случае с распространяемыми через Интернет PHP-инструментариями: существует множество атакующих сайтов, на которых размещаются скрипты, аналогичные тем, что создаются с помощью таких инструментариев. Вероятно, это результат ручного копирования в попытках сэкономить на приобретении такого инструментария (цена обычно составляет несколько сотен долларов США).